四川效率源电子数据司法鉴定所对成都市某局委托的伪基站司法鉴定

2017年4月26日16时许,犯罪嫌疑人詹某窜至成都市成华区某处,通过其电动自行车上安装的疑似通信设备向不特定群众发送代开发票的短信。经审讯犯罪嫌疑人詹某对破坏公用电信设施的犯罪行为供认不讳。

案例内容

【案情简介】

2017年4月26日16时许,犯罪嫌疑人詹某窜至成都市成华区某处,通过其电动自行车上安装的疑似通信设备向不特定群众发送代开发票的短信。经审讯犯罪嫌疑人詹某对破坏公用电信设施的犯罪行为供认不讳。

【鉴定过程】

(一)技术规范

1.GA/T 756-2008 数字化设备证据数据发现提取固定方法

2.GB/T 29362-2012 电子物证数据搜索检验规程

3.GB/T 29360-2012 电子物证数据恢复检验规程

(二)鉴定工具

设备:鉴定工作站(ED-SP9600)

软件:效率源仿真系统V1.0、效率源伪基站数据分析工具V2.4.0.4、R-STUDIO V7.2.154997(以下简称R-STUDIO)、WinHex V18.3(以下简称WinHex)、Navicat Premium V11.2.7(以下简称Navicat)。

(三)鉴定步骤

1.检材编号

对检材进行唯一性编号:2017-0063-JC

2.准备鉴定环境

使用 360 Total Security Essential 杀毒软件对工作站进行全盘扫描,未发现病毒。

杀毒软件版本:8.8.0.1036

病毒库日期:2017年6月8日

同时对检验工作站及周边环境进行了防磁、防水、防静电和防震保护。

3.数据固定保全

拆开检材封装袋,从笔记本电脑中取出硬盘,以只读方式连接至鉴定工作站。

运行WinHex软件,对该检材源硬盘进行MD5(128bit)校验。随后对其生成镜像文件并进行MD5(128bit)校验,镜像文件名为“2017-0063-JC.dd”。

两次校验的MD5(128bit)值分别为:

(1)编号为“2017-0063-JC”检材源硬盘的MD5(128bit)校验值为:9F60173D88A7AB59186AD1F2F594D3BC

(2)名为“2017-0063-JC.dd”硬盘镜像文件的MD5(128bit)校验值为:9F60173D88A7AB59186AD1F2F594D3BC

经过比对,编号为“2017-0063-JC”的检材源盘与名为“2017-0063-JC.dd”的检材镜像文件的校验值相同,可以确认二者的数据完全一致,在司法鉴定操作过程中将镜像文件视作检材源盘。

数据固定完成后断开连接,取出检材,放回封装袋后封存。

4.搜索伪基站软件

启动效率源仿真系统V1.0,使用镜像文件“2017-0063-JC.dd”创建仿真系统环境。进入仿真环境,出现硬盘原操作系统Ubuntu(版本ubuntu 11.10)的界面,接着自动运行桌面上名为“软件”执行文件的快捷图标,弹出伪基站软件的主界面。截图展示如下:

伪基站软件程序主界面截图

5.确定系统时间设置

(1)在仿真系统中查看系统时区设置和时间值获取方式

进入仿真系统,发现硬盘系统的时区设置为“shanghai”,时间设置模式为“手动”。表明硬盘系统的时区为“UTC+08:00”的中国北京时间,时间值取决于系统下的人工设置或BIOS中的时间设置以及配置文件“rcS”中参数“UTC=yes/no”的选择。

(2)仿真系统中查看时间配置

在仿真系统中可以看到,Ubuntu操作系统时间配置文件“rcS”存储于“/etc/default”路径下,打开后发现配置信息“UTC=yes”,表示BIOS设置的时间值被做为国际标准时间。

(3)笔记本电脑上查看BIOS时间

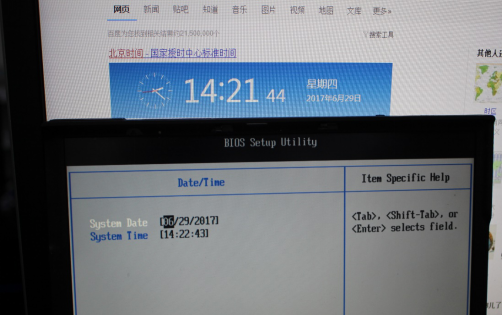

启动笔记本电脑,进入BIOS查看时间值为14:22:43,对比国家授时中心标准时间(北京时间)为14:21:44。截图如下:

(4)由检材电脑当前BIOS时间(14:22:43)、UTC=yes的选项设置以及硬盘系统时区(UTC+08:00)的设置推算,电脑的当前系统时间应为BIOS时间加上8小时,即22:22:43;而当前标准北京时间为14:21:44,说明电脑的系统时间比标准北京时间快8小时59秒,也即硬盘文件的时间属性比实际北京时间快8小时59秒。

6.分析筛查伪基站数据

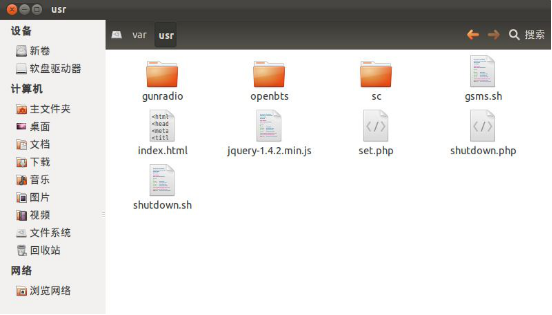

(1)根据仿真系统桌面伪基站执行程序快捷图标“软件”的路径属性,在所指向的路径“/var/usr”下发现“gunradio”、“openbts”、“sc”3个文件夹和“gsms.sh”、“index.html”、“jquery-1.4.2.min.js”、“set.php”、“shutdown.php”、“shutdown.sh”6个文件,总数据量为3.98MB。该路径下的内容截图如下:

“软件”所在路径内容展示

(2)在路径“/var/usr/openbts”下发现伪基站的短信发送记录文件“send.data”,并将其下载到本地。

(3)打开“gsms.sh”文件,其中包含有“chromium-browser --app=http://localhost:88/”的内容,表明伪基站程序主界面内容是通过调用“localhost”站点资源来实现。“gsms.sh”内容截图如下:

“gsms.sh”文件内容

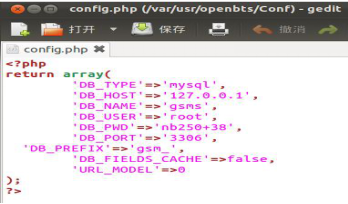

(4)进入“/var/usr/openbts/Conf”文件夹,打开config.php文件,发现“localhost”站点配置的数据库类型为mysql,IP地址为127.0.0.1,数据库名为“gsms”,数据库用户名为“root”,数据库密码为nb250+38,端口为3306。这些信息为伪基站系统openbts调用mysql数据库所需要的基本数据。Conf文件的内容截图如下:

config.php文件内容

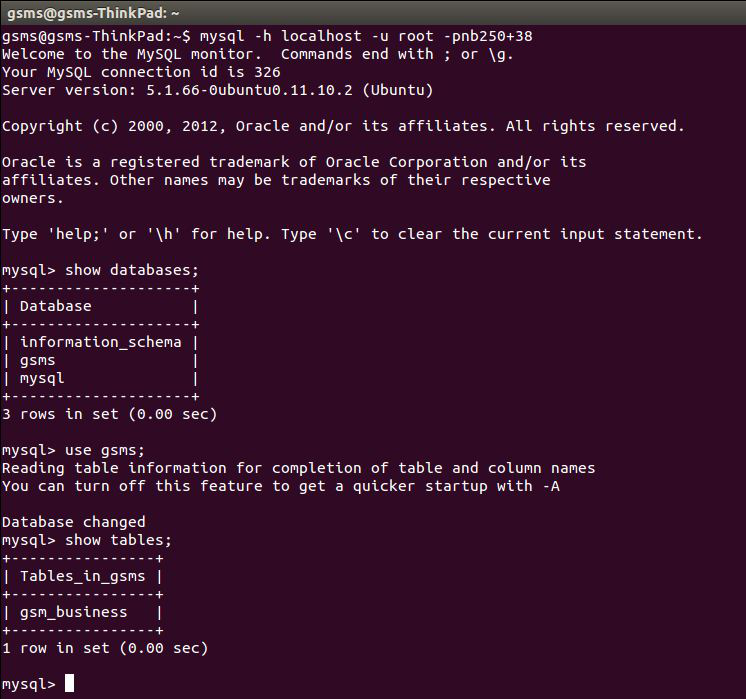

(5)打开命令窗口,使用config.php文件中保存的用户名、密码和mysql数据库命令进入mysql数据库查看库表信息:

通过命令显示mysql数据库表的操作界面

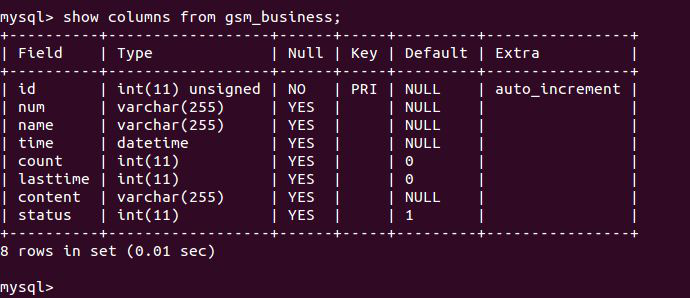

使用数据库“show columns”命令展示其中“gsm_business”库表,发现表中包含了8条数据记录以及它们的定义。这8条记录即为“gsm_business”库表的8个表段。展示结果截图如下:

“gsm_business”库表的8个表段的定义

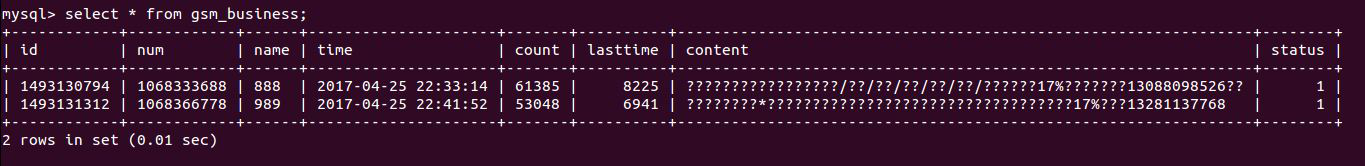

使用数据库命令“select *”查看“gsm_business”库表的内容,发现表中有2条包含上述8个表段的数据项,截图如下:

“gsm_business”库表数据

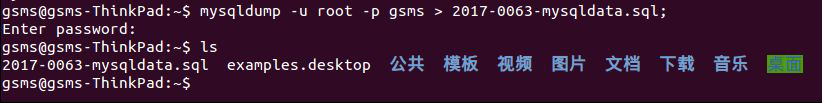

(6)用备份命令将数据库导出,命名为“2017-0063-mysqldata.sql”。操作界面截图如下:

“2017-0063-mysqldata.sql”导出操作界面

(7)使用Navicat数据库软件打开“2017-0063-mysqldata.sql”数据库文件,发现有2个数据模板,每个数据模板中均包含了id(任务ID)、num(可自定义的发送者虚拟号码)、name(可自定义的发送者名称)、time(模板创建时间)、count(可自定义的发送总计数)、lasttime(最后一次短信发送数量)、content(短信内容)以及status(发送任务状态)等8个数据项内容。其中id(任务ID)是Unix系统下数据模板创建的时间戳(从1970年1月1日起至模板创建时间的总秒数)。经检验,这2个模板全部与案件相关,它们的创建时间展示如下:

2017年4月25日22:33

2017年4月25日 22:41

数据模板的内容展示如下:

(8)在检材硬盘路径“var/usr/openbts/Lib/Action”下,发现名为BusinessAction.class.php的代码文件,该文件为伪基站软件的环境初始文件,内含代码230行。通过分析发现这部分程序代码包含了对send.data文件的“自动清空”功能:当伪基站软件执行发送短信任务时,先将send.data文件的内容数据(IMSI)存放在桌面的txt文档中,然后对send.data执行初始化操作。txt文档的存放路径为“/home/gsms/桌面”,文件名由数据模板中的“名称_任务ID”及txt后缀组成。程序的部分功能代码截图展示如下:

有关清除send.data文件内容的程序代码部分

有关txt文档存储路径、存储内容以及命名方式的程序代码部分

7.提取伪基站数据文件

由前面的程序代码分析可知,伪基站短信发送记录send.data只存储最后一次短信发送对象的IMSI码,之前短信发送所涉及的IMSI码会分别存储在以各自任务ID(短信模板创建时间)为文件名的txt文档中。当txt文件名时间值(任务模板创建时间)和txt文档修改时间都在鉴定要求的时间范围内,可以确定该txt文档中的数据(IMSI)全部属于鉴定要求时间范围所产生的数据。

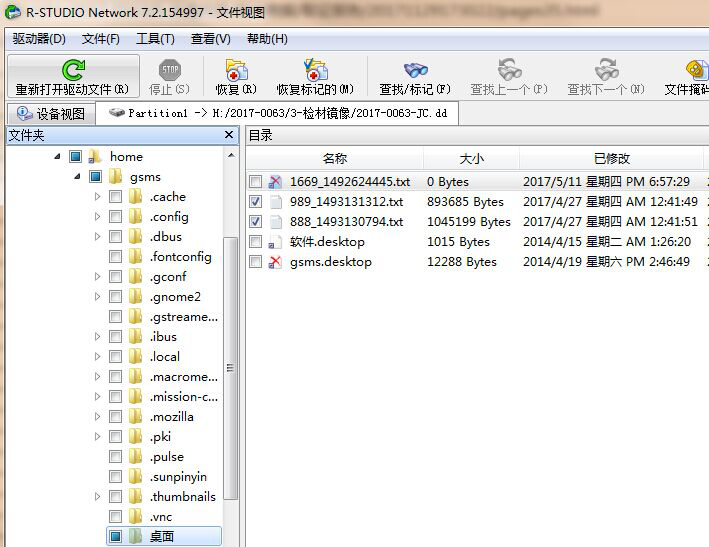

运行R-STUDIO软件,加载检材镜像文件“2017-0063-JC.dd”。按照上述伪基站软件环境初始文件BusinessAction.class.php中程序代码“$db2="/home/gsms/桌面/{$n}_{$i}.txt"”($n为数据库内name表项,$i为数据库内id表项)所指出的txt文档存储路径“/home/gsms/桌面/”,查找到2个文件名时间戳id值和修改时间都在委托时间范围的txt文档,并将其下载到本地。R-STUDIO软件操作界面截图如下:

搜索到的文件名时间戳id值符合委托时间范围的txt文档及其修改时间

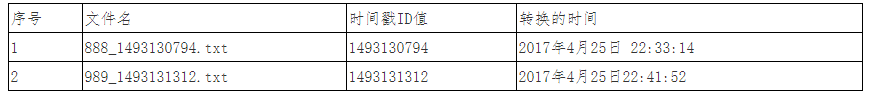

文件名时间戳值与其代表的时间对应关系如下表所示:

8.分析统计IMSI数据

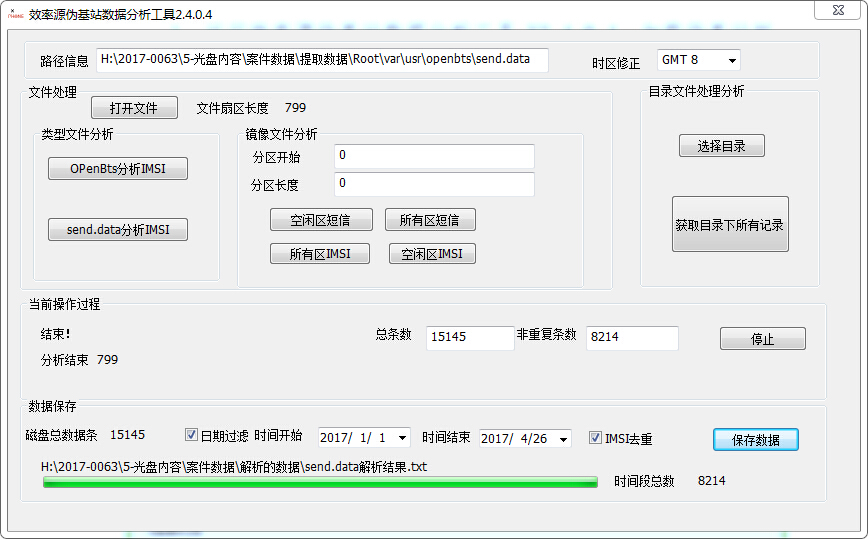

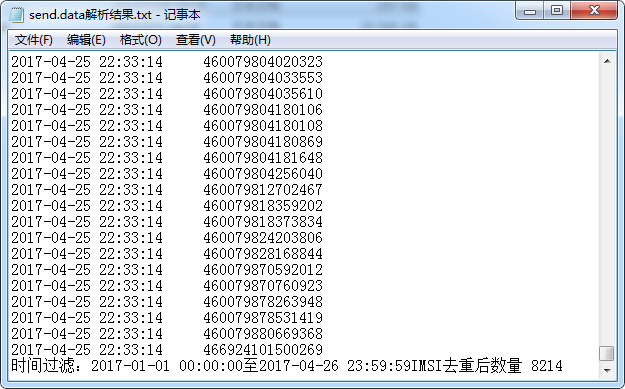

(1)运行效率源伪基站数据分析工具 V2.4.0.4,加载伪基站短信发送记录文件“send.data”,对其进行扫描解析。将2017年1月1日至2017年4月26日期间的解析结果去重后保存在路径“2017-0063案件数据解析的数据”下的“send.data解析结果.txt”文件,其中包含的手机IMSI码总数为15145个,去重后为8214个。

解析2017年1月1日至2017年4月26日期间的“send.data”文件

“send.data解析结果.txt”文件的部分内容展示

(2)由于伪基站软件每一次发送短信的同时会对send.data文件原数据进行导出和清空操作,send.data文件只保存最后一次的短信发送记录,因此需要将存储“send.data”导出数据的txt文档中IMSI码数量与全盘符合“send.data”数据类型的IMSI码数量相加去重后,才能得到伪基站短信发送对象的IMSI码全面统计数。

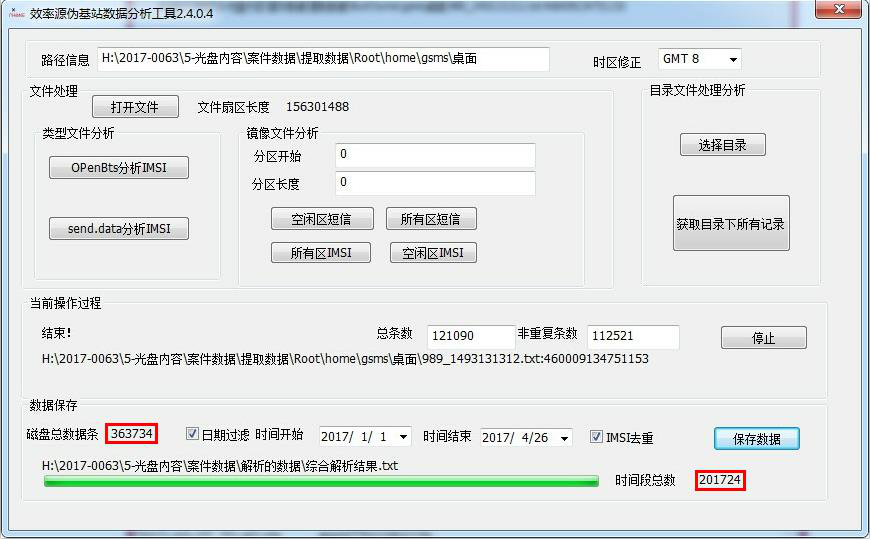

运行效率源伪基站数据分析工具V2.4.0.4,针对2017年1月1日至2017年4月26日时间段进行综合解析,解析结果去重后存储在“综合解析结果.txt”文件中,内容为能够搜索到的这期间伪基站发送短信产生的“send.data”数据类型的手机IMSI号和已经另存为txt文档的所有IMSI码数据。总数为363734个,去重后的数量为201724个。

综合解析的过程和结果展示如下:

综合解析全盘send.data文件和txt文档

“综合解析结果.txt”文件的部分内容展示

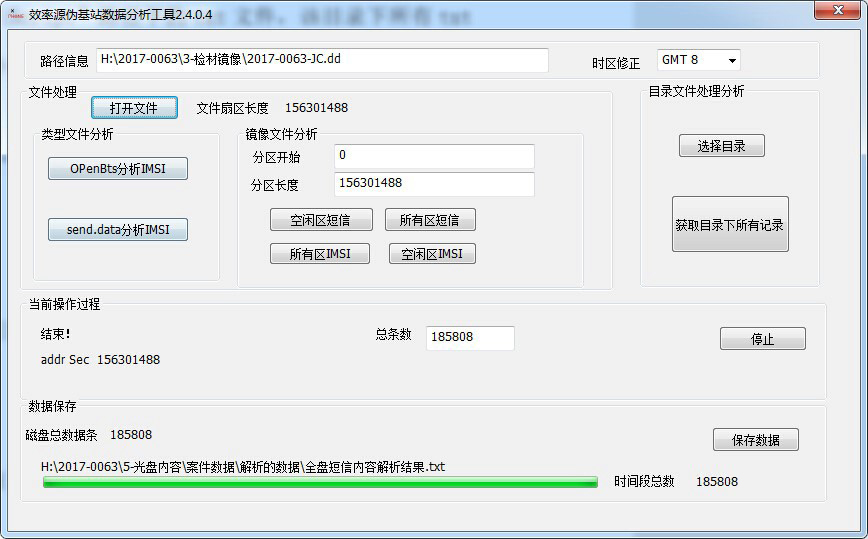

9.提取全盘的伪基站群发短信内容数据

运行效率源伪基站数据分析工具V2.4.0.4,加载镜像文件“2017-0063-JC.dd”,提取全盘的短信内容数据,共计185808条,结果保存在路径“2017-0063案件数据解析的数据”下的“全盘短信内容解析结果.txt”文件中。解析操作的程序界面截图如下:

针对镜像文件“2017-0063-JC.dd”解析伪基站群发短信内容

【分析说明】

(一)检材数据的时间属性

经过核准,检材电脑系统时间比标准北京时间快8小时59秒,即检材硬盘中文件的时间属性也比标准北京时间快8小时59秒。因此,以本检材被扣押时的标准北京时间之后的8小时59秒作为时间分界点,检材中时间属性在此之前的文件或数据属于由犯罪嫌疑人控制状态下所生成。

(二)伪基站软件

通过仿真发现,硬盘中的操作系统平台为Ubuntu 11.10,安装有“OpenBTS”伪基站运行环境,主程序脚本文件“gsms.sh”及其支撑文件存储在检材文件系统路径“/root/var/usr”下,总数据量为774KB。

(三)伪基站mysql数据库

检材电脑中的伪基站软件使用mysql数据库记录软件运行过程中产生的数据,该数据库中包含伪基站软件建立的数据模板以及执行任务时所调用的模板,该模板中包含任务ID(模板创建时间值)、虚拟电话号码、名称、ID值对应的北京时间、短信发送总计数、最近一次发送数量以及短信内容。通过仿真系统将检材伪基站软件数据库中相关的数据表项提取到本地硬盘,并将其重命名为“2017-0063-mysqldata.sql”,大小为2.67KB。

(四)伪基站短信发送记录

伪基站短信发送记录是指伪基站群发短信时所产生的记录文件“send.data”,存储路径为硬盘第一分区“/var/usr/openbts”,数据大小为399KB。文件内容为现存的伪基站系统短信发送任务记录,包括短信模板的创建时间和接收短信的手机IMSI号。

(五)包含IMSI码的txt文档

伪基站短信发送记录send.data只存储最近一次短信发送对象的IMSI码,这些数据会在伪基站软件下一次启动运行时被自动清除。被清除之前,这些IMSI码会被分别存储在以各自任务ID(短信模板创建时间)为文件名的txt文档中。

(六)综合解析伪基站短信发送记录

由于“send.data”文件中只包含伪基站软件最后一次运行的短信发送记录,不包含之前被还原操作手动清除和软件重启自动清除的记录。为了获取完整的涉案数据,将txt文档中的IMSI码数量与全盘符合“send.data”文件数据类型的IMSI码数量相加去重后,综合解析得到伪基站涉案数据的完整结果。

(七)伪基站群发短信内容

搜索硬盘底层数据中的群发短信内容,对应的发送时间信息只能搜索到“月、日、时、分、秒”,无年份信息,因此无法准确判断短信发送的年份数值。故对全盘的群发短信内容进行解析,不设定时间范围。

【鉴定意见】

经过使用伪基站数据分析工具V2.4.0.4、WinHex V18.3、Navicat Premium V11.2.7、效率源仿真系统V1.0、R-STUDIO Network V7.2,对编号为“2017-0063”的检材进行技术检验和取证。鉴定结果如下:

本案中,2017年1月1日至2017年4月26日时间段内,检材硬盘中伪基站短信发送对象的IMSI码总数可认定为:201724个。

鉴定数据存储在光盘路径下的压缩文件“2017-0063.zip”中。光盘唯一性编号为:2017-0063,数据压缩包的MD5(128bit)校验值为:

19F5FBE23587F2715286AD28B548CFE7。